Engineering

Engineering

Tại sao doanh nghiệp hiện đại cần firewall phân tán như OCN Firewall?

Vì sao tường lửa biên thôi là chưa đủ?

Chúng ta đều trang bị NGFW ở biên, lọc gói tin, ngăn chặn xâm nhập, sandbox đủ kiểu. Tuy nhiên:

một email lừa đảo, một lỗ hổng zero-day, hay một tài khoản bị lộ… là đủ để mã độc cài chân bên trong.

Lúc này, luồng East-West (máy chủ ↔ máy chủ, service ↔ service) trở thành tuyến di chuyển chính của kẻ tấn công – và NGFW hầu như không nhìn thấy.

Hạn chế của việc “chỉ củng cố lớp vỏ”

Một số thách thức phổ biến khi chỉ dựa vào tường lửa biên:

-

Thiếu quan sát nội bộ

→ Hoạt động bất thường giữa các máy chủ khó bị phát hiện. -

Niềm tin nội bộ mặc định

→ Các thiết bị, dịch vụ bên trong mạng mặc nhiên được coi là an toàn, trong khi thực tế mức độ bảo mật rất khác nhau. -

Phân vùng chi tiết khó khăn

→ Phân nhỏ vùng mạng bằng thiết bị biên vừa tốn kém, vừa khó vận hành hiệu quả.

Kết quả: chỉ cần một máy chủ bị nhiễm, toàn bộ hệ thống có nguy cơ “cháy lan”.

East-West traffic: nơi cuộc chiến thật sự diễn ra

- Ransomware lây nhanh khi server không tự cách ly.

- Dữ liệu nhạy cảm bị dò quét và trích xuất mà không cần ra biên.

- Ứng dụng cốt lõi dễ bị gián đoạn nếu kẻ tấn công nhảy qua các tầng microservice.

Kiểm soát luồng nội bộ vì thế trở thành yêu cầu bắt buộc, không chỉ là “nice to have”.

Kiến trúc firewall phân tán của OCN Firewall

OCN Firewall xây dựng theo mô hình quản lý tập trung – thực thi phân tán:

-

API server

→ Trung tâm định nghĩa, phân phối và giám sát chính sách. -

Agent nhẹ trên mỗi host

→ Cài đặt gọn gàng, nhận rule từ API server và áp dụng trực tiếp vàoiptableshoặcnftablescủa máy chủ.

Chính sách di chuyển cùng workload – VM, container hay bare-metal – dù on-prem hay cloud.

Lợi ích khi bảo vệ ngay tại host

Có thể điều chỉnh vùng nhỏ nhất

Rule chi tiết kiểu “app A chỉ nói chuyện DB B qua 3306” được enforce mà không chạm tới switch hay router.

Thu hẹp bề mặt tấn công

Loại bỏ luồng nội bộ không cần thiết, giảm điểm pivot cho attacker.

Ngăn chặn di chuyển ngang

Kết nối trái phép bị cắt tại chỗ, kẻ xâm nhập khó mở rộng foothold.

Đặt đúng công cụ vào đúng chỗ

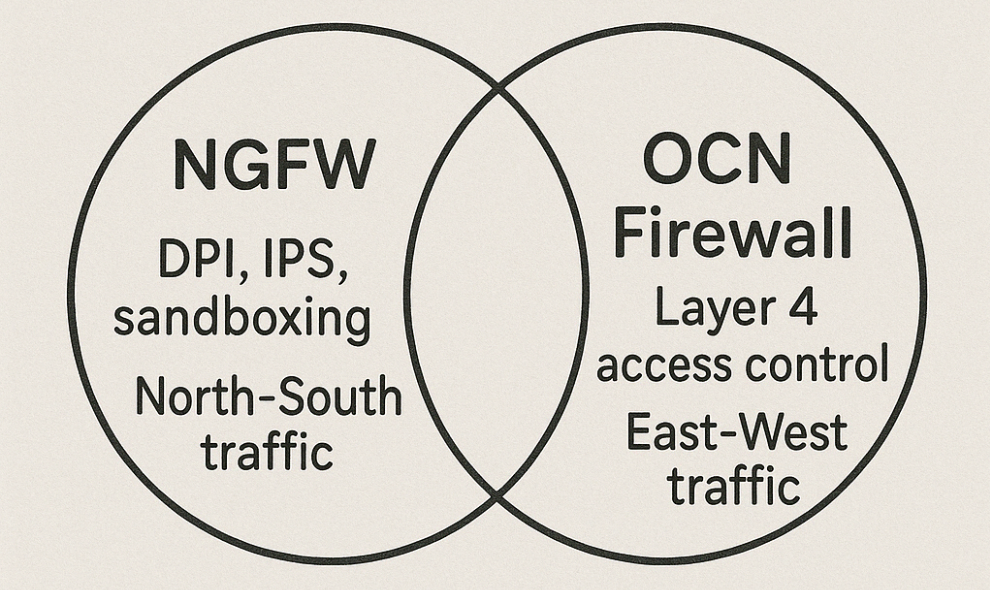

- NGFW biên: phân tích sâu lưu lượng ra-vào (North-South) rất tốt.

- OCN Firewall: kiểm soát truy cập L4 stateful cho luồng East-West, thực thi phân tán, nhẹ và linh hoạt.

Khi kết hợp, bạn có lớp “vỏ” vững chắc và rào chắn nội bộ chặt chẽ.

Kết luận

Chiến lược an ninh mạng ngày nay cần nhiều hơn một bức tường ở rìa. Firewall phân tán của OCN Firewall bổ sung lớp bảo vệ ngay tại mỗi workload, chặn đứng di chuyển ngang, bảo vệ dữ liệu và ứng dụng cốt lõi.

Muốn xem OCN Firewall hoạt động thực tế?

Đặt lịch demo tại đây »